Cyber-Security als Herausforderung für Firmen und Private

INNVIERTEL / BRAUNAU. Aktionstag: Experten referieren am 23. Mai an der HTL Braunau bei freiem Eintritt – Zukunftsthema IT-Sicherheit

Rasante Daten-Vernetzung vom privaten Smartphone bis zur "Industrie 4.0", ein "Leben" ohne Internet ist mittlerweile praktisch undenkbar. Das wissen und nutzen auch "Bösewichte", die mittels Manipulation daraus Kapital schlagen wollen. In der HTL Braunau findet am Donnerstag, 23. Mai, ein "Aktionstag Cyber Security" in Zusammenarbeit mit den OÖNachrichten statt, bei dem mit 15 Vorträgen das Thema IT-Sicherheit umfassend behandelt wird. Allen Interessierten ist die Serie frei zugänglich.

Gleichzeitig mit der Bedeutung der digitalen Welt und der Zunahme der Zeit, die wir online sind, steigen auch die Probleme und Gefahren, denen wir dabei ausgesetzt sind. Viele haben schon einen Virus auf ihrem Computer gehabt, haben Daten verloren oder wurden ausgespäht. Der finanzielle Schaden geht von kleineren Beträgen bei Privatpersonen bis hin zu Millionenbeträgen bei Unternehmen.

Professor Karl-Heinz Niemann, ein ausgewiesener Experte der Hochschule Hannover, ist der Meinung, dass "die Absicherung von Produktionsanlagen gegen Cyber Angriffe inzwischen genauso wichtig wie ein Schutz gegen Brand oder Hochwasser" sei.

OÖN: Warum ist IT-Sicherheit auch in Produktionsanlagen wichtig?

Niemann: Cyber-Kriminelle, aber auch von Regierungen gesteuerte Gruppen entdecken produzierende Unternehmen, aber auch Krankenhäuser und kritische Infrastrukturen als lohnende Angriffsziele. Die Einen verfolgen politische Ziele, wie bei dem Angriff auf das Energieversorgungsnetz der Ukraine. Den Anderen geht es schlicht um Erpressung, also um Geld, wie zum Beispiel bei einigen Krankenhäusern in Deutschland.

Woher droht die größte Gefahr, was sind die häufigsten Angriffsarten?

Es gibt Angreifer, die das Unternehmen von außen, also über den Internetzugang, angreifen. Hier werden via E-Mails mit kompromittierten Anhängen zunächst einzelne Rechner im Bürobereich übernommen. Dann nutzen die Angreifer diesen Zugang um sich im Netzwerk der Firma umzusehen und ggf. auch in das Produktionsnetz vorzudringen. Es gibt auch die Innentäter. Das können zum Beispiel auch unzufriedene Mitarbeiter sein. Deren Angriffspotenzial ist durch den direkten Zugang zum Produktionsnetzwerk deutlich höher.

Gibt es Branchen oder Firmengrößen, die besonders gefährdet sind?

Große Unternehmen haben inzwischen eigene Security-Abteilungen, die sich um das Thema kümmern. Kleinen und mittelständischen Unternehmen (KMU) fehlen da oft die Ressourcen und das Knowhow. Das hat die deutsche Bundesregierung erkannt. Das Wirtschaftsministerium fördert bundesweit eine Reihe von "Mittelstand 4.0 Kompetenzzentren". Im Rahmen dieser Förderung bietet mein Lehrgebiet zum Beispiel kostenlose Schulungen im Bereich der IT-Sicherheit für KMU an.

Wie können Cyber-Angriffe erkannt werden?

Das Erkennen ist gar nicht so einfach. Laut dem Bundesamt für Sicherheit in der Informationstechnik dauert es in der Regel 200 Tage, bis ein Unternehmen einen Angriff entdeckt. In der Regel findet man solche Angriffe, indem man den Netzwerkverkehr auf Anomalien überwacht oder Protokolldateien von Firewalls automatisiert auswertet. Manchmal kommt einem auch der Zufall zur Hilfe. Besser ist es natürlich, die Angriffe im Vorfeld zu verhindern.

Welche grundlegenden Anforderungen müssen Security-Maßnahmen erfüllen?

Es gibt für den Produktionsbereich eine Basis-Norm, die IEC 62443. Die sagt im einleitenden Teil, dass man sich um Menschen, Prozesse und Technik kümmern muss. Damit ist man erst einmal gut beraten. Die Menschen müssen informiert werden. Sie müssen wissen, was sie dürfen und was nicht. Sie müssen trainiert werden, dass sie nicht auf jeden Anhang in jeder Mail klicken dürfen. Die Prozesse regeln zum Beispiel, ob ein Dienstleister seinen Laptop an ein Produktionsnetz anschließen darf oder eher nicht. Es wird geregelt, unter welchen Bedingungen Betriebssystemupdates in einer laufenden Anlage installiert werden dürfen. Die Technik, das sind die Firewall-Systeme und die Netzwerküberwachungssystem, aber auch die abschließbaren Schaltschränke.

Wie ändert sich die Sicherheitslage durch den Einsatz von Industrie 4.0, wie sollte darauf reagiert werden?

In der IT-Sicherheit gibt es als eine Schutzmaßnahme die sogenannte Air-Gap. Das heißt, dass man bestimmte, besonders zu sichernde Systeme vom Rest der IT trennt. Mit Industrie 4.0 machen wir gerade das Gegenteil. Wir stellen mehr Verbindungen als in der Vergangenheit. Zum Beispiel zwischen dem Unternehmen, seinen Kunden und seinen Lieferanten. Das nennt man dann horizontale Integration. Oder innerhalb des Unternehmens, wenn z. B. Qualitätsdaten einzelner Sensoren direkt im Bürobereich zur Verfügung stehen sollen. Das nennt man dann vertikale Integration. Beide Arten der Integration erfordern neue Ansätze in Bezug auf die IT-Sicherheit. Wir werden meiner Meinung nach im Kontext von Industrie 4.0 künftig um die Nutzung kryptografischer Verfahren nicht herumkommen.

Gibt es bereits geprüfte Lösungsansätze, die dazu beitragen können, die IT-Sicherheit zu erhöhen?

Ja, es gibt standardisierte Vorgehensmodelle, wie man beispielsweise eine Produktionsanlage absichert. Wie schon gesagt, geht es um Menschen, Prozesse und Technik. Ich habe vor kurzem gerade einen Beitrag zur Organisation der IT-Sicherheit in der Produktion veröffentlicht. Unter dem Titel "In 10 Schritten zur sicheren Produktionsanlage" beschreibe ich dort das Vorgehen. Das beginnt mit dem Management Kommittent und der Festlegung von Verantwortlichkeiten als die Punkte 1 und 2 und endet mit Security-Notfallübungen als Punkt 10. Aber so ein Artikel kann nur ein erster Einstieg sein. Er ersetzt sicher keine Sicherheitsnorm mit über 1.000 Seiten.

Sicherheit im Netz

Spannende Vorträge: Im Rahmen des kostenlos zugänglichen Aktionstags Cyber Security – Sicherheit im Internet – werden an der HTL Braunau am 23. Mai, ab 13 Uhr 15 Vorträge geboten:

Am Nachmittag sind einerseits Vortragende aus der Wirtschaft (3 Banken IT GmbH, B&R Industrial Automation, B+S Banksysteme, Commend International, Conova communications GmbH, Frauscher Sensortechnik GmbH, Ginzinger electronic systems GmbH, Infotech EDV-Systeme GmbH und Porsche Holding) und andererseits Fachleute aus dem HTL-Umfeld am Wort.

Die Vorträge erstrecken sich von „Cyber Security im Bankenumfeld“ über „Methoden und Motivation eines Hackers inkl. Live Hacking Demo“ bis hin zu „Die Bedeutung von Cyber Security im industriellen Umfeld“. Konkrete Vorschläge bieten Vorträge wie „Mobile Security - Sicherheit und Privatsphäre am Smartphone“ oder „Die wichtigsten Maßnahmen gegen Cyber Kriminalität im privaten Umfeld“.

Prof. Karl-Heinz Niemann, Experte an der Hochschule Hannover, hält den Hauptvortrag um 19 Uhr zum Thema „Digitalisierung/Industrie 4.0: Cyber Security als Herausforderung“.

„Bei unserem Aktionstag werden Fachleute unserer Ausbildungspartner und Privatpersonen, die sich für dieses Thema interessieren, angesprochen. Für den Hauptvortrag am Abend mit Prof. Niemann bitten wir um Anmeldung unter office@htl-braunau.at bzw. 07722/83690“, so HTL-Direktor Blocher, der die Veranstaltung initiiert und koordiniert.

Ab September neu an der HTL Braunau: In der Fachrichtung Informationstechnologie der Schwerpunkt Cyber Security.

„12345“ ist kein gutes Passwort – Thema betrifft alle Nutzer

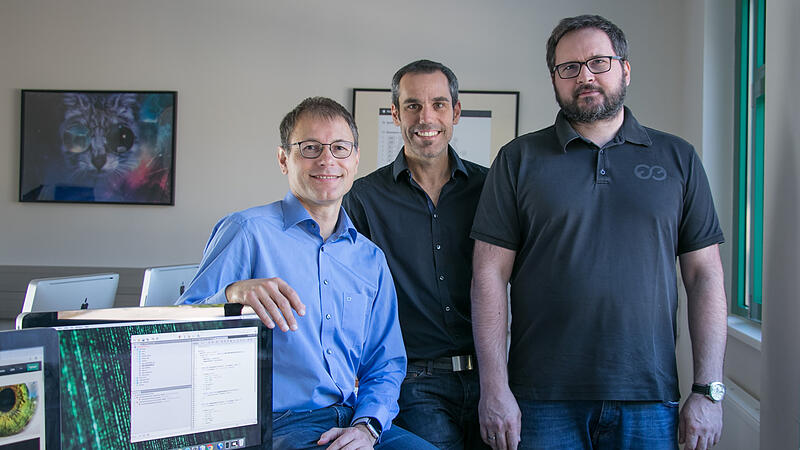

Robert Berger, Christian Hanl und Franz Matejka sind Lehrer und IT-Experten an der HTL Braunau. Neben ihrer Unterrichtstätigkeit stehen sie Schülern mit praktischen Ratschlägen zur Verfügung: „Unser Leben verlagert sich sowohl im beruflichen als auch im privaten Bereich immer mehr ins Digitale, das kann man positiv oder negativ empfinden, aber es ist einfach eine Realität. Verzicht auf PC, Smartphone und Internet gibt es praktisch nicht mehr. Gleichzeitig zeigt jede Kriminalstatistik, dass Betrug und Computerkriminalität zunehmen und sehen wir, dass unter anderem Internetsucht, Fake-News, Hassposting und Cybermobbing die Kehrseite der Digitalisierung darstellen.“ Im Unterricht gehe es den drei Technikern darum, wie Programme erstellt werden, die sicher sind und wie Netze aufgebaut werden sollen, damit es keinen unbefugten Zugriff geben kann. Gelehrt werde auch, wie Homepages möglichst sicher gebaut und wie Daten generell geschützt werden. Dass die Beschäftigung mit Schadsoftware dazugehört, sei klar und dass man versuche, sich in die Überlegungen von Hackern hineinzudenken, um so Systeme sicherer zu machen . Eine Befragung in einigen Klassen habe ergeben, dass dem Thema „Passwörter“ vielerseits zu wenig Bedeutung eingeräumt werde. Besonders problematisch sei ein Verhalten mit „relativ einfachen“ Passwörtern: Komme so ein Passwort in die falschen Hände, könne es böse Überraschungen geben. Sehr sicher sei die Verwendung eines Passwortmanagers, der für jede Anwendung ein starkes Passwort festlegt, vom Benutzer aber einfach erreicht werden könne.

Passwortmanager gebe es in kostenlosen Versionen. Unabdingbar seien Änderungen, wenn man Auffälligkeiten bemerkt. Sicher sei nur, dass keines der Passwörter, die auf der Liste der beliebtesten Passwörter stehen, die Kriterien für ein gutes Passwort erfüllen – „12345“ falle definitiv aus!

Sind Hacker immer böse? – „Nein!“, sagt leidenschaftlicher Informatiker

Manuel Jell, Top-Informatiker und Absolvent der HTL Braunau, spricht über seine Erfahrungen und Vorstellungen im Umgang mit Cybersecurity. Ein Thema, das ihn bereits seit längerem beschäftigt, ist die Sicherheit von Apps und Internetseiten.

OÖN: Warum gerade das Thema?

Jell: Die Sicherheit von Anwendungen betrifft uns alle. Als Nutzer einer Anwendung vertraut man darauf, dass die Daten sicher aufbewahrt werden, obwohl man als Laie eine sichere Anwendung kaum von einer unsicheren unterscheiden kann.

2019 haben Sie große Sicherheitsmängel bei einer App einer öffentlichen Institution aufgedeckt. Darüber wurde sogar ein Bericht für die ZiB 2 gestaltet. Die Folge war, dass die App sofort vom Netz genommen wurde und Sie als „Hacker“ bezeichnet und angezeigt wurden.

Durch Zufall bin ich auf diese Mängel gestoßen, ich habe getestet, wie schwerwiegend diese sind. Am gleichen Abend habe ich den Besitzer per Mail verständigt, dass man die Anwendung missbrauchen könne. Nach wenigen Tagen habe ich in einem Forum gefragt, was ich noch unternehmen könnte, ohne die genauen Sicherheitsmängel zu erwähnen. Als ich erfuhr, dass die Anwendung auf diesen Weg nicht mehr missbraucht werden kann, habe ich in diesem Forum aufgelöst, um welche App es sich gehandelt hat. Als dieser Eintrag auf Twitter geteilt wurde, bekam dieser in der Folge mehr Aufmerksamkeit als von mir gedacht. Zunächst war ich verblüfft und wusste nicht, wie ich darauf reagieren sollte. Am nächsten Tag habe ich mir dann Rechtsbeistand gesucht. Rückblickend bin ich der Meinung, dass man hier schon von einem Hackerangriff sprechen könnte. Ich möchte aber darauf hinweisen, dass das Verfahren rasch eingestellt wurde und keinerlei illegales Vorgehen festgestellt wurde.

Jedes Jahr werden große Schäden durch Internetkriminalität verursacht. Sind „Hacker“ immer böse?

Nein. Das beste Beispiel dafür sind Unternehmen, die sich auf Penetrationstests spezialisiert haben. Bei solchen Tests werden Anwendungen überprüft, um Sicherheitslücken zu suchen und um diese zu schließen. Wenn man als Privatperson durch Zufall eine Lücke findet, ist beim Besitzer natürlich eine Skepsis vorhanden. Hier ist die Grenze zwischen kriminellem und legalem Hacking sehr schmal.

Welche Verhaltensmaßregeln sind Ihnen besonders wichtig?

Man sollte sich immer Gedanken darüber machen, wo man Daten eingibt. Wenn man über einen Link zu einer Website gelangt, sollte man sich versichern, dass diese echt ist. Es reicht meist aus, die URL zu checken. Falls die Kommunikation nicht verschlüsselt ist, sollte man sich fragen, ob man dem Netzwerk vertrauen kann.

Mit Pkw in Eberschwang überschlagen: Fahrer hatte 2,12 Promille

Causa Energie Ried: "Sind bestätigt worden, dass wir richtig gehandelt haben"

Rieder Budget endlich beschlossen: "Diesen Stein hat man bei mir fallen gehört"

Schwerer Gang für die SVR

Einen Passwortmanager brauche ich nicht (und würde ich auch nicht empfehlen) - die sicheren Passwörter kreiert noch immer der Mensch selber.

Die Schwachstelle ist meist der e-Mail Accaunt (Mailprogramme werden häufig missbraucht/gehackt). Dort muss man ein "starkes" Passwort setzen.

Ebenso sollte man überall auf eine "zwei schritte Verifizierung" achten.

Ama... z.B. bietet dies in den erweiterten Sicherheitseinstellungen an.

Am Handy ein Passwort setzten und keine "Wischfunktion" als Entsperrung - nur, wer macht das schon.

Regelmäßige Updates und Sicherungung - inkl. Kontrolle der Sicherung - macht auch kaum jemand.

Die Schwachstelle ist und bleibt immer der Mensch und dessen innerer Schweinehund...